FirstSpirit Cloud: Benutzer- und Rechteverwaltung

Über dieses Dokument

Nachfolgend finden Sie Informationen zur Benutzerrechte-Verwaltung für den Zugang zu FirstSpirit Cloud, FirstSpirit, GIT und Bamboo.

Es richtet sich an

- FirstSpirit Projekt-Administratoren und

- Benutzer mit der Rolle "User Manager"

Die wichtigsten Informationen:

- Konzept und Funktionsumfang

- Detaillierte Anleitungen

- Anbindung des Identity Providers für die Benutzerverwaltung in der FirstSpirit Cloud

Benutzer- und Rechteverwaltung

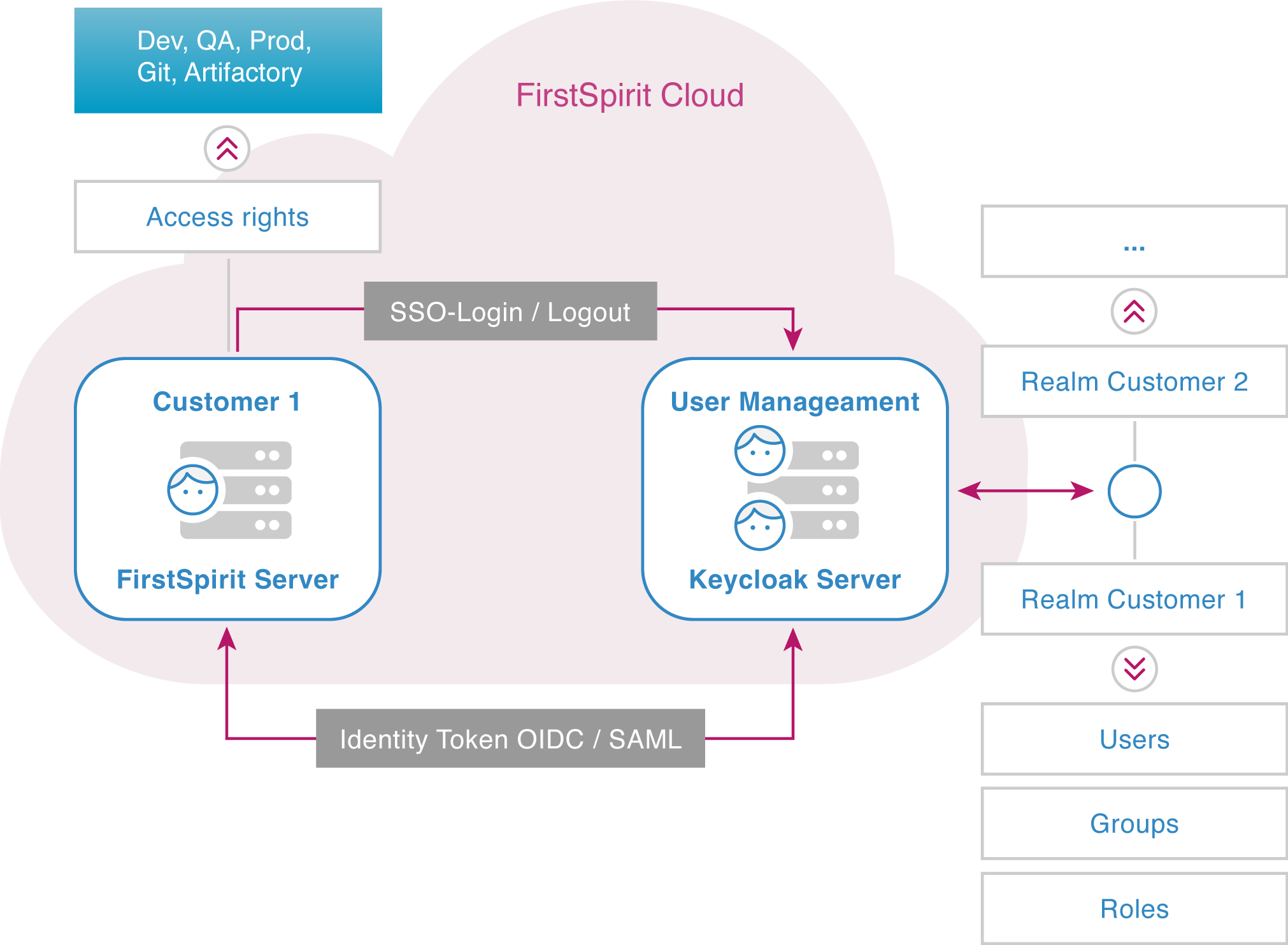

Für die Benutzer- und Rechteverwaltung setzt FirstSpirit Cloud die Open-Source-Software Keycloak ein. Keycloak ist eine Single-Sign-On-Lösung (SSO) für Webanwendungen und RESTful-Webdienste.

Intern arbeitet Keycloak als Identity Provider (IdP) für FirstSpirit-Anwendungen mit dem FirstSpirit-Server als Client. So ist sichergestellt, dass die Benutzerkonten vollständig von den Anwendungen isoliert sind und die Anwendungen niemals die Anmeldedaten eines Benutzers einsehen können.

Login

Wenn sich ein Benutzer bei der FirstSpirit Cloud anmeldet, wird seine Login-Anfrage an den Keycloak-Server geleitet und dort authentifiziert. Nach einem erfolgreichen Login sendet der Keycloak-Server einen Identity-Token an den FirstSpirit-Server, in dem alle erforderlichen Informationen enthalten sind (UserID, Gruppe, Gültigkeitsdauer). Somit hat der Benutzer Zugriff auf Bereiche, die für ihn freigegeben wurden.

Alle Informationen über die Berechtigungen des Benutzers sind in dem Identity-Token enthalten. Der Benutzer kann deshalb jede weitere Anwendung, für die er Zugriffsrechte hat, ohne manuelle Authentifizierung nutzen. Dieses Verfahren wird als Single Sign-On (SSO) bezeichnet.

Realms, Benutzer, Gruppen, Rechte

Damit eine Person (z.B. Entwickler) mit FirstSpirit Cloud arbeiten kann, muss sie

- als Benutzer im Zugangsbereich des Kunden registriert sein,

- als Benutzer mindestens einer Gruppe angehören, die den Zugriff auf mindestens eine der FirstSpirit Cloud-Umgebungen erlaubt (DEV/QA/PROD) und

- einer Rechte-Gruppe (z.B. Redakteur) zugewiesen sein.

Diese Bedingungen werden in einem als Realm bezeichneten Datenbereich durch entsprechende Konfigurationen erfüllt. Die Rechte werden dabei innerhalb von FirstSpirit konfiguriert.

Realm

Realms sind zentrale Organisationsmittel für die Verwaltung von Rechten. Ein Realm ist eine Konfigurationseinheit, in der Datensätze von

- Benutzern

- Gruppen

- Zuordnungen zwischen Benutzern und Gruppen

Realms sind voneinander isoliert. Das bedeutet: Ein Realm kann nicht auf die Informationen in einem anderen Realm zugreifen. Jeder Kunde der FirstSpirit Cloud hat genau einen Realm, auf den nur er Zugriff hat und den nur er sehen kann.

Benutzer

Benutzer sind Identitäten, die sich in Ihrem System anmelden können. In der FirstSpirit Cloud müssen zu jedem Benutzer folgende Informationen vorliegen:

- Vorname

- Nachname

- E-Mail-Adresse (gleichzeitig der FirstSpirit-Benutzername)

- Zugehörigkeit zu einer oder mehreren Gruppen

Ein Benutzer erhält seine Rechte ausschließlich durch die Vererbung von Rechten aus einer oder mehreren Gruppen oder Rollen. Hierfür muss der Benutzer Mitglied einer solchen Gruppe sein oder eine Rolle zugewiesen bekommen.

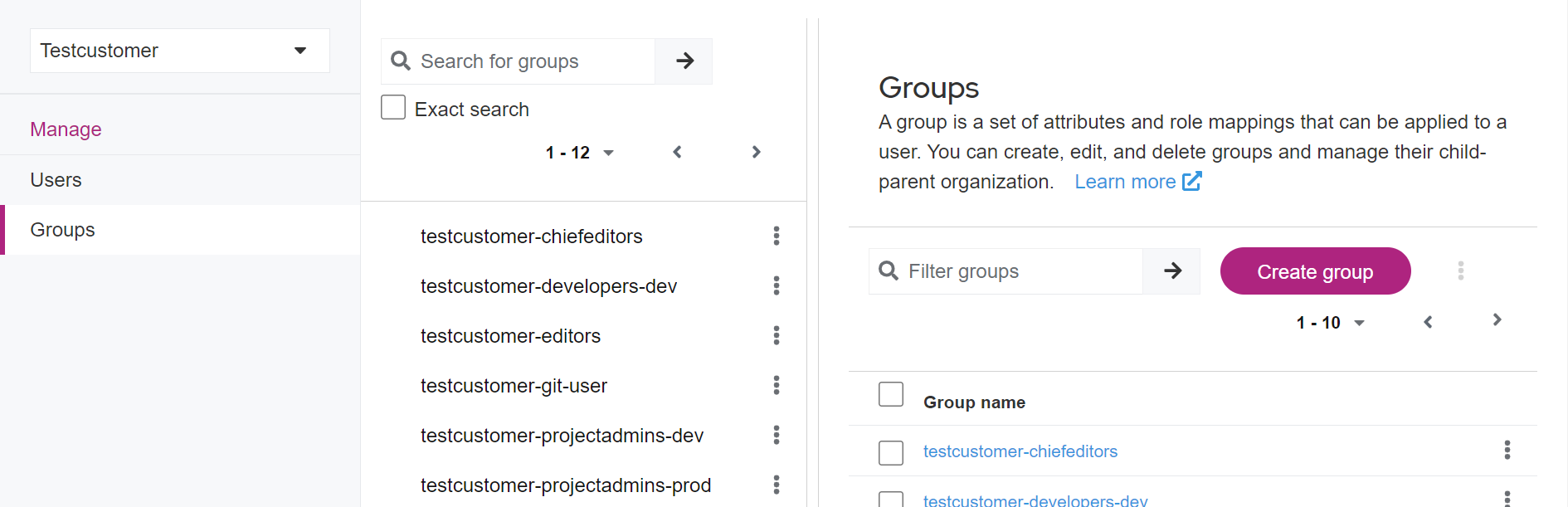

Gruppen

In Gruppen werden mehrere Benutzer gemeinsam verwaltet. Ein Benutzer erhält seine Rechte durch die Zuordnung zu einer oder mehreren Gruppen.

Gruppennamen sind in der Regel zusammengesetzt aus dem Kundennamen als Präfix und einem rechtepezifischen Suffix, getrennt durch einen Bindestrich.

Beispiel:

testcustomer-git-user

testcustomer: Kundenname

git-user: Benutzer mit Git-Zugriffsrechten.

Keycloak und FirstSpirit unterscheiden zwischen Groß- und Kleinschreibung. Das ist insbesondere beim Mapping der Keycloak- und FirstSpirit-Gruppen wichtig.

Gruppen der Standardumgebung

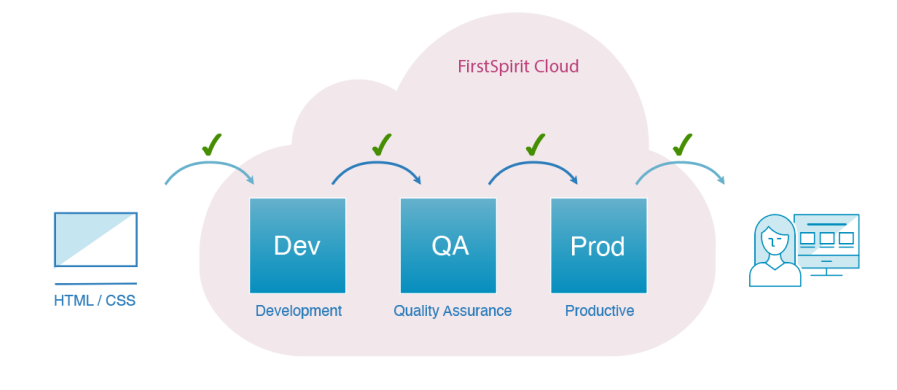

In der FirstSpirit Cloud sind standardmäßig drei Umgebungen enthalten: Dev (Development), QA (Quality Assurance) und Prod (Productive). Siehe dazu auch den FirstSpirit Guide.

Alle drei Umgebungen enthalten nahezu die gleichen Projekte. Differenzen in den Projekten werden durch den Kunden bestimmt.

Vorlagen- und Einstellungsänderungen werden regelmäßig in die nächste Umgebung verschoben, um unterschiedliche Entwicklungsstände zu vermeiden.

Während Dev und QA in der Regel Testdaten enthalten, enthält die Prod-Umgebung den gesamten Inhalt des Live-Projekts.

<Kundenname>-users-dev: Entwicklungs-Umgebung

In der Entwicklungsumgebung können einer oder mehrere Entwickler oder Redakteure arbeiten, ohne die Arbeit des jeweils Anderen, oder den Produktions-Code zu beeinträchtigen. Für diese Umgebung ist standardmäßig eine Gruppe mit dem Suffix "users-dev" angelegt.

Beispiel:

"testcustomer-users-dev": Benutzer müssen der Gruppe "testcustomer-users-dev" angehören, um in der Development-Umgebung arbeiten zu können.

<Kundenname>-users-qa: Qualitätissicherungs-Umgebung

In der QA-Umgebung – auch Staging- bzw. Testumgebung genannt – können Sie die entwickelten Segmente testen, um deren Qualität zu prüfen, bevor die Arbeit in die Produktionsumgebung übertragen wird. Daher ist dies eine nahezu exakte Nachbildung der Produktionsumgebung. Für diese Umgebung ist standardmäßig eine Gruppe mit dem Suffix "users-qa" angelegt.

Beispiel:

"testcustomer-users-qa": Benutzer müssen der Gruppe "testcustomer-users-qa" angehören, um in der QA-Umgebung arbeiten zu können.

<Kundenname>-users-prod: Produktiv-Umgebung

Die Produktiv-Umgebung enthält alle veröffentlichten Projekte, die bereits mit Inhalt gefüllt und für Ihre Kunden verfügbar sind. Für diese Umgebung ist standardmäßig eine Gruppe mit dem Suffix "users-prod" angelegt.

Beispiel:

"testcustomer-users-prod": Benutzer müssen der Gruppe "testcustomer-users-prod" angehören, um in der Produktiv-Umgebung arbeiten zu können.

Weitere Gruppen

Die Funktionen und Rechte weiterer Standardgruppen sind vorkonfiguriert und können bei Bedarf projektspezifisch angepasst werden.

<Kundenname>-chiefeditors

Redakteure mit erweiterten Berechtigungen: direkte Ausführung von Freigaben, Freigabe von Redaktionsrechten, Vergabe von Benutzer-Rechten (Pflege bestimmter Menüpunkte).

<Kundenname>-developer

FirstSpirit-Vorlagenentwickler: Konfigurierung von Vorlagen, Artifactory-Zugriff.

<Kundenname>-editors

Klassische Redakteure: Einsehen aller Inhalte, Bearbeiten bestimmter Inhalte. Keine Freigabe-Rechte.

<Kundenname>-git-user

Git-Zugriff.

<Kundenname>-projectadmins-dev

Projekt-Administratoren für die Entwicklungs-Umgebung: Eintragen von FirstSpirit-Gruppenberechtigungen. Einstellung von Sprachen und Aufträgen für Hintergrundprozesse zur Aktualisierung von Websites.

<Kundenname>-projectadmins-qa

Projekt-Administratoren für die QA-Umgebung.

<Kundenname>-projectadmins-prod

Projekt-Administratoren für die Produktiv-Umgebung: Verwaltung öffentlich zugänglicher Websites.

<Kundenname>-template-distribution

Rechte zum Übertragen von Projektvorlagen aus der Entwicklungs-Umgebung in die QA- und dann in die Produktiv-Umgebung.

Zuweisen von Rechten

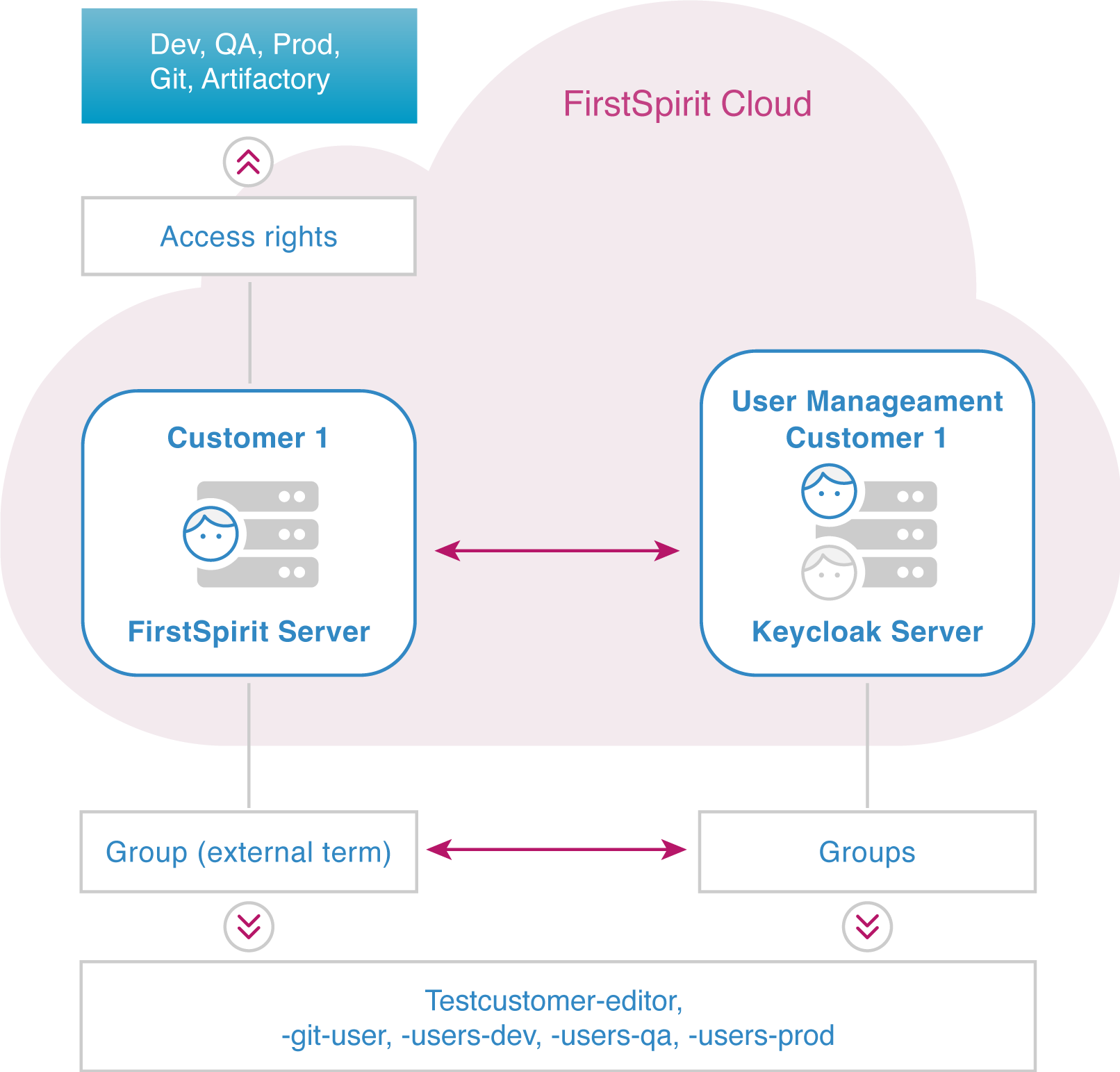

Zugriffsrechte können nur auf dem FirstSpirit-Server durch die Konfiguration externer Gruppen eingestellt werden.

Einer Gruppe können folgende Rechte zugewiesen werden:

- Zugriff auf FirstSpirit (z.B. Redakteur, Chefredakteur, Projektadministrator, etc.)

- Zugriff auf das Git-Repository (Git-Benutzer)

- Zugriff auf Bamboo

- Zugriff auf das Artifactory

In der FirstSpirit Cloud können Sie Rechte nicht durch Rollen zuweisen – mit Ausnahme der "User Manager"-Rolle.

"User Manager"-Rolle

Rollen identifizieren einen Typ oder eine Benutzer-Kategorie. Administrator, Benutzer, Manager und Mitarbeiter sind allesamt typische Rollen, die in einer Organisation existieren können. Grundsätzlich können Anwendungen für den Zugriff und die Berechtigungen auch Rollen statt Gruppen verwenden. Die Vergabe von Rechten orientiert sich vorrangig an der FirstSpirit Cloud und ist deshalb mithilfe von Gruppen organisiert.

In FirstSpirit existiert die Rolle "User Manager", mit der Benutzer verwaltet werden können. In einem Realm muss mindestens ein Benutzer existieren, der diese Rolle innehat, um weitere Benutzer erstellen und Rechte vergeben zu können. Mit einer Voreinstellung durch Crownpeak erhält der erste Benutzer in Ihrer FirstSpirit Cloud diese Rolle von Anfang an.

Einer Gruppe kann diese Rolle nicht zugewiesen werden und es gibt auch keine Gruppe mit dem Recht, Benutzer zu verwalten.

Federations

Wie jeder Kunde erhält auch jedes Partnerunternehmen genau einen Realm, wenn es FirstSpirit Cloud-Kunden bei der Umsetzung von Projekten unterstützt.

Damit ein Partnerunternehmen auf die Kundenumgebung zugreifen kann, wird sein Realm mit dem Realm des Kunden verbunden. Dieser Mechanismus wird als Federation bezeichnet und durch Crownpeak auf Antrag des Kunden eingerichtet. Nach der Einrichtung sind die Benutzer des Partnerunternehmens im Realm des Kunden verfügbar, ihnen sind aber noch keine Rechte zugewiesen. Benutzer-Rechte innerhalb des Kunden-Realms werden durch den Kunden festgelegt.

Mapping

Auf dem Keycloak-Server erhalten Benutzer Zugriffsrechte, indem sie Gruppen zugeordnet werden. Die Verknüpfung von Zugriffsrechten und Arbeitsbereichen wird in FirstSpirit-Server-Gruppen konfiguriert.

Um Gruppen zwischen Keykloak und FirstSpirit zu verknüpfen, müssen auf dem FirstSpirit-Server dieselben Gruppennamen verwendet werden, wie auf dem Keycloak-Server.

- Die Gruppen werden in Keycloak angelegt oder sind bereits standardmäßig angelegt worden.

- In FirstSpirit werden externe Gruppen angelegt. Der Gruppenname im Feld "Externe Bezeichnung" muss identisch zum Gruppennamen in Keycloak sein.

Beispiel: Gruppennamen-Mapping:

- testcustomer-editor

- testcustomer-git-user

- testcustomer-users-dev

- testcustomer-users-qa

- testcustomer-users-prod

Details siehe Kapitel Benutzer verwalten.

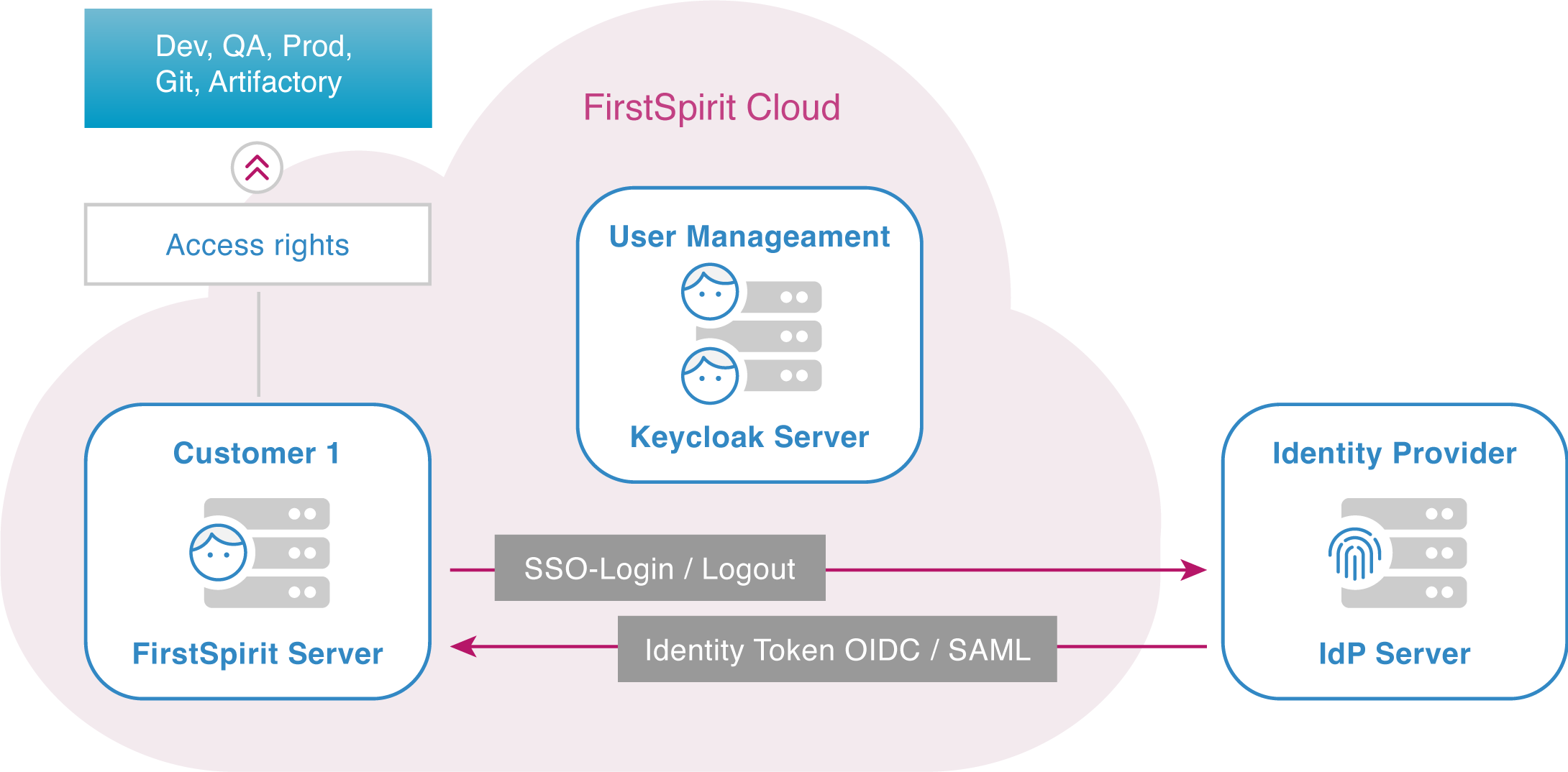

Externer Identity Provider

Ein Identity Provider (IdP) speichert und verifiziert Identitäten von Benutzern. Für Service-Provider-Dienste wie z.B. FirstSpirit Cloud dient der IdP als zentrales Zugangssystem, bei dem sich die Benutzer anmelden können. In der Regel sind IdPs Cloud-gehostet und arbeiten mit Single-Sign-On-Providern (SSO) zusammen, um Benutzer zu authentifizieren.

Intern ist Keycloak ein IdP für die FirstSpirit Cloud. Sie können für die Benutzerverwaltung aber auch Ihren eigenen IdP verwenden.

Ihre IdP-Anbindung an FirstSpirit Cloud bietet einige Vorteile:

- Stärkere Authentifizierung: Ein IdP stellt Lösungen bereit, die einen sicheren Zugang über Anwendungen hinweg gewährleisten.

- Vereinfachte Benutzerverwaltung: Eine weitere Lösung, die von den meisten IdPs angeboten wird, ist das Single-Sign-On (SSO), was den Benutzern die Erstellung und Pflege mehrerer Benutzernamen und Passwörter erspart.

- Bessere Transparenz: Ein IdP fasst alle Benutzeraktivitäten zusammen und sorgt dadurch für Transparenz über alle Benutzer und deren Rechte.

- Weniger Aufwand für die Identitätsverwaltung: Eine zentrale Identitätsverwaltung erleichtert das On- und Offboarding neuer Redakteure und erhöht dadurch auch die Sicherheit.

- Mit Ihrem eigenen IdP können Sie die Multi-Faktor-Authentifizierung realisieren, die aktuell von Crownpeak nicht unterstützt wird.

Mit Ausnahme der Multi-Faktor-Authentifizierung gelten diese Vorzüge bereits für Keycloak als internen IdP in FirstSpirit. Durch die Ausweitung Ihres IdP auf FirstSpirit erhalten Sie einen zusätzlichen Synergieeffekt.

Funktionsumfang

Neue Benutzer und automatische Aktualisierung

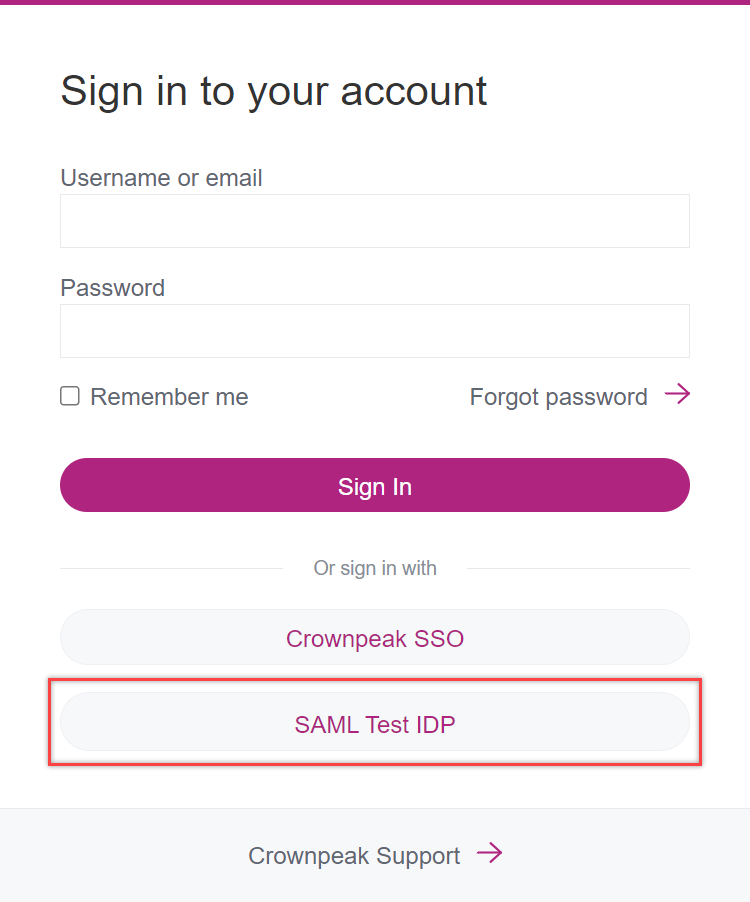

Wenn Sie einen IdP einsetzen, bietet der FirstSpirit Cloud-Dialog das Einloggen mit dem Login des Providers als Option an. Wählt der Benutzer diese Option, dann gibt er seine Anmeldedaten an, die er beim IdP (z.B. Azure) benötigt.

Wenn Sie die Multi-Faktor-Authentifizierung einsetzen, findet auch dieser Schritt beim externen IdP statt.

Bei einem erfolgreichen Login werden die Benutzerdaten (User-ID, E-Mail-Adresse, Vorname, Name etc.) vom IdP an Keycloak übertragen, der Benutzer mit dieser User-ID wird aktualisiert. Neue Benutzer werden in Keycloak automatisch angelegt.

Manuelle Aufnahme von Benutzern in Gruppen

Der IdP hat keine Informationen über die Zugriffsrechte des Benutzers auf FirstSpirit Cloud-Anwendungen. Daher kann die Aufnahme in die Gruppen nicht automatisiert werden. Ein "User Manager" muss einen neuen Benutzer in die benötigten Gruppen aufnehmen.

Zugriff auf alle Anwendungen mit SSO-Login

Wenn der Benutzer beim IdP angemeldet ist, hat er Zugriff auf alle Anwendungen des Kunden in seinem Unternehmen und auch innerhalb der FirstSpirit Cloud, wenn seine Zugriffsrechte in Keycloak eingerichtet sind.

Es ist dabei unerheblich, in welcher Anwendung die Anmeldung erfolgt. Auch wenn er sich zuvor bei einer Anwendung seines Unternehmens anmeldet, erreicht er die FirstSpirit Cloud-Anwendungen (z.B. Git, Bamboo etc.) direkt ohne Anmeldedialog.

Protokolle OIDC / SAML

FirstSpirit Cloud unterstützt die IdP-Anmeldung mit den Protokollen OIDC und SAML.

- OIDC

OpenID Connect (OIDC) ist ein offenes Authentifizierungsprotokoll, das OAuth 2.0 verwendet und um eine zusätzliche Identitätsebene erweitert. Über OIDC können Clients die Identität eines Endnutzers mithilfe der Authentifizierung durch einen Autorisierungsserver bestätigen. - SAML

Die Security Assertion Markup Language (SAML) ist ein offener Standard zum Austausch von Authentifizierungs- und Autorisierungs-Identitäten zwischen Sicherheitsdomänen. Das XML-basierte Protokoll erlaubt die Übertragung von Authentifizierungs- und Authorisierungs-Informationen von einem IdP zur FirstSpirit Cloud. SAML stellt Funktionen zur Verfügung, um sicherheitsbezogene Informationen zu beschreiben und korrekt und sicher zu übertragen.

Verwaltung von Benutzern in Keycloak

Einrichtung des ersten Benutzers

Das erste Benutzerkonto Ihrer FirstSpirit Cloud wird von Crownpeak erstellt und der "User Manager"-Rolle zugewiesen. Der erste Benutzer ist als "User Manager" berechtigt, weitere Benutzer zu erstellen und alle anderen Einstellungen in Keycloak und FirstSpirit vorzunehmen.

Beantragung des ersten Benutzers

Schicken Sie eine Supportanfrage

als E-Mail an help@e-spirit.com mit Informationen zum neuen Benutzer: Vorname, Nachname, geschäftliche E-Mail-Adresse

oder als Support-Ticket:

- Support-Portal: Klicken Sie auf Supportanfragen einreichen

- Geben Sie Ihre E-Mail-Adresse an und wählen Sie die Produktlinie FirstSpirit aus

- optional: Priorität, Produktversion und FirstSpirit-Komponente

- Fallgrund: Service-Anfrage

- Betreff: Neuer Account

- Tragen Sie in der Beschreibung die Informationen zum neuen Benutzer ein: Vorname, Nachname, geschäftliche E-Mail-Adresse

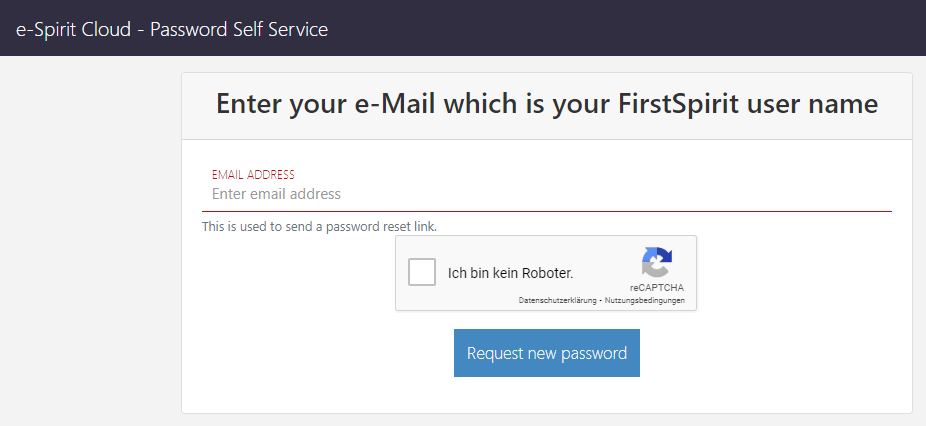

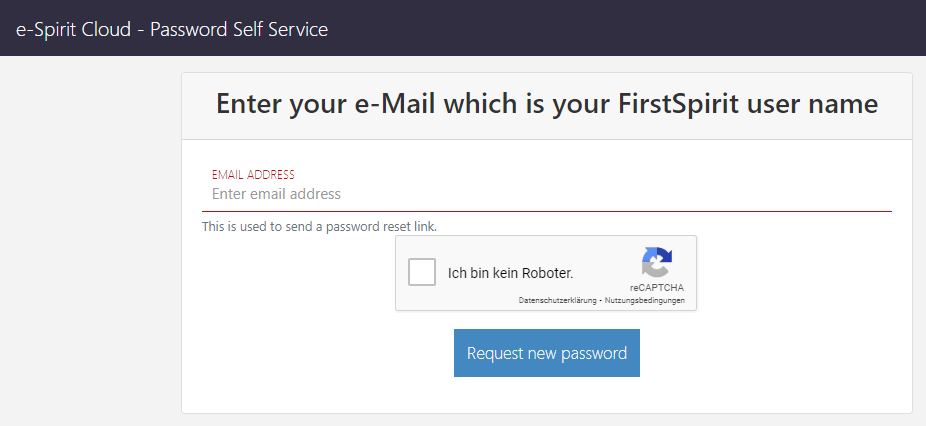

Aktivierung des ersten Benutzers

Sobald der erste Benutzer eingerichtet ist, bestätigt Crownpeak Ihre Anfrage via E-Mail.

Sie müssen das Konto des ersten Benutzers zunächst aktivieren:

- Öffnen Sie https://accounts.e-spirit.cloud/

- Tragen Sie die an Crownpeak kommunizierte E-Mail-Adresse des ersten Benutzers ein

- Lösen Sie das Captcha

- Klicken Sie auf Request new password

Sie erhalten eine Verifizierungs-E-Mail:

- Klicken Sie auf den Link in der E-Mail

- Vergeben Sie ein Passwort

Die Einrichtung des ersten Benutzers ist abgeschlossen. Der erste Benutzer erhält die Rolle "User Manager" und kann weitere Benutzer hinzufügen und verwalten.

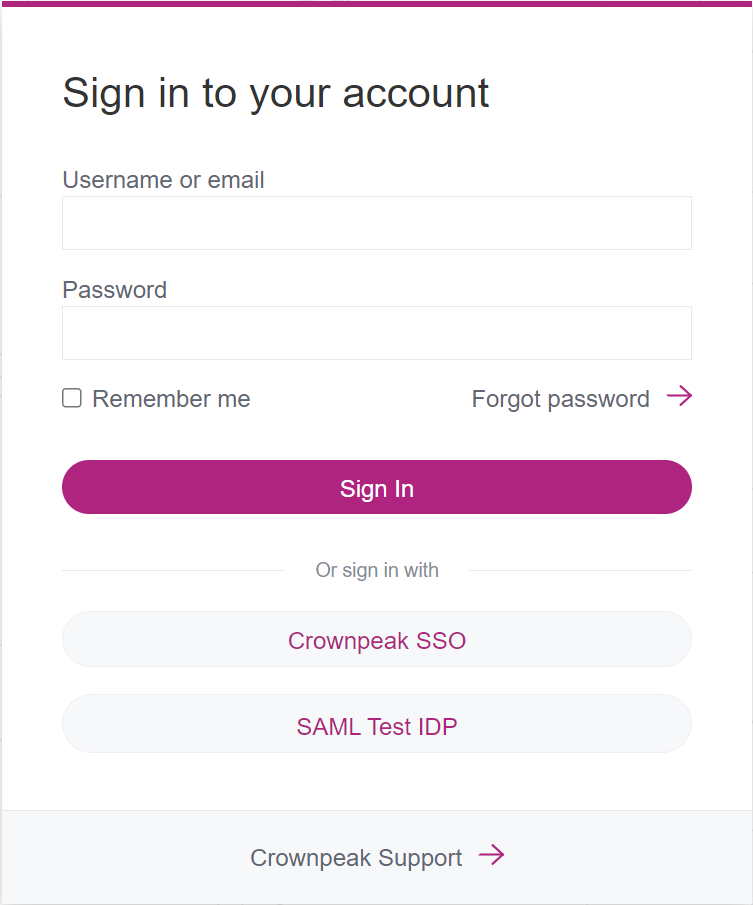

User Manager: Keycloak-Login

- Geben Sie im Browser die Adresse Ihres Realms ein:

https://sso.e-spirit.hosting/auth/admin/<Kundenname>/console/

Ersetzen Sie <Kundenname> durch den FirstSpirit Cloud-Kundennamen Ihres Unternehmens

- Wenn noch kein Identity Provider eingebunden ist, geben Sie im Login-Formular den Benutzernamen (z.B. die E-Mail-Adresse) und das Passwort ein und klicken Sie auf Sign In.

- Wenn ein Identity Provider bereits eingesetzt wird, klicken Sie auf <Kundenname> IDP (siehe Der erste Login für neue Benutzer).

Das Formular für die Benutzerverwaltung mit Ihrem FirstSpirit-Benutzernamen wird geöffnet. Hier können Sie Benutzer und Gruppen verwalten.

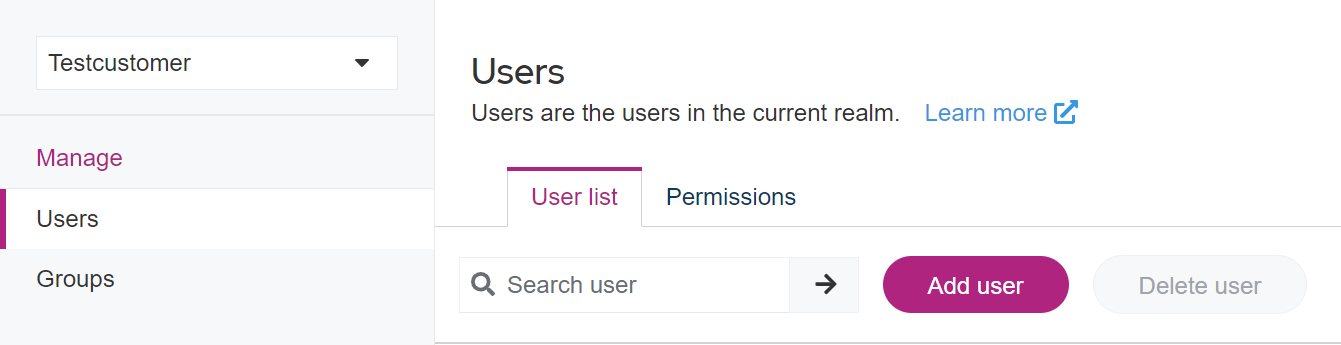

Verwaltung von Benutzern

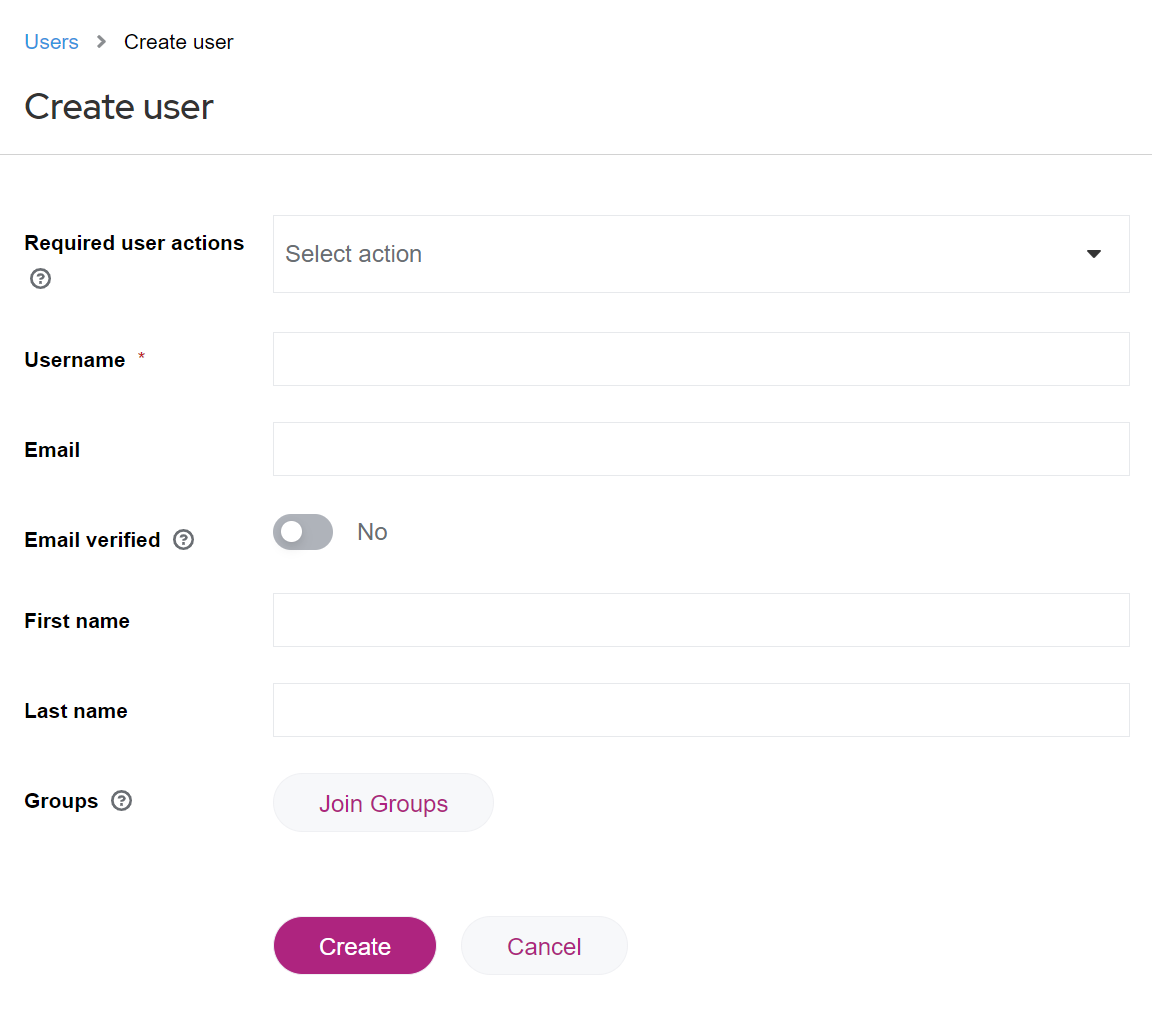

User Manager: Erstellen eines neuen Benutzers

- Wechseln Sie in den Bereich Users.

- Klicken Sie auf Add User im oberen Bereich.

- Befüllen Sie die Felder:

- Username (das ist ein Pflichtfeld)

Verwenden Sie als Benutzernamen ausschließlich die geschäftliche E-Mail-Adresse des Benutzers. - Email

Verwenden Sie ausschließlich die geschäftliche E-Mail-Adresse des Benutzers. - Email verified

Ändern Sie den Verifizierungsstatus der angegebenen E-Mail-Adresse in Yes. - First name

Vorname des Benutzers - Last name

Nachname des Benutzers - Groups

Sie können bereits beim Erstellen eines neuen Benutzers die Gruppen auswählen, denen er angehören und deren Rechte er erhalten soll. Sie können die Gruppen auch später festlegen.

- Username (das ist ein Pflichtfeld)

- Klicken Sie auf Create, um den Benutzer-Eintrag zu speichern.

Die nachfolgende Mail-Vorlage dient als Vorschlag / Hilfestellung für Ihre Mail und kann nach Ihren Wünschen angepasst werden.

we’ve created your account for the

To sign in, you have to activate your account first:

1. Please open the URL https://accounts.e-spirit.cloud/

2. Please enter this e-mail address, which represents your FirstSpirit user name.

3. Afterwards you will receive an e-mail to set your password (please check your spam folder, just in case the confirmation e-mail got delivered there instead of your inbox)

After setting the password your account is activated. No further e-mail will be sent!

The stages can be reached via following URLs:

* Development (DEV) http://

* Quality Assurance (QA) http://

* Production (PROD) http://

If you have any questions, please feel free to contact me.

Kind Regards

Benutzer: Aktivierung des eigenen Kontos

Der Benutzer muss sein neu erstelltes Konto eigenständig aktivieren. Benachrichtigen Sie den Benutzer über die hierfür notwendigen Schritte:

- Der Benutzer muss im "Password Self Service" unter https://accounts.e-spirit.cloud/ die E-Mail-Adresse verwenden, die der "User Manager" bei der Erstellung seines Benutzer-Eintrags verwendet hat.

- Der Benutzer erhält eine Verifizierungs-E-Mail:

- Der Benutzer muss in der E-Mail den Link anklicken.

- Der Benutzer muss ein Passwort vergeben.

- Die Einrichtung des Benutzer-Kontos ist abgeschlossen. Der Benutzer kann sich in FirstSpirit anmelden.

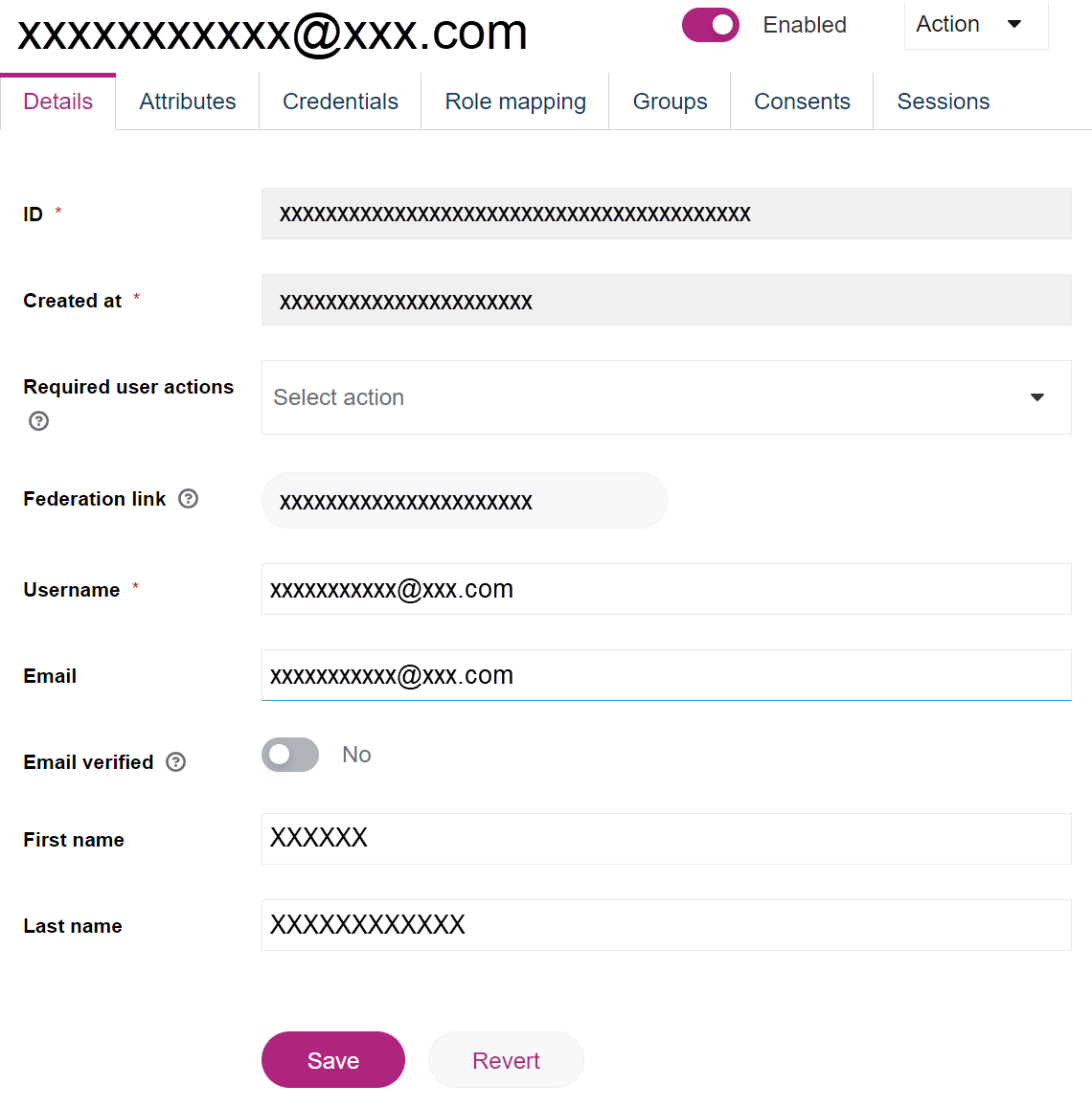

User Manager: Bearbeiten von Benutzer-Einträgen

Nach der Erstellung eines Benutzer-Eintrags können Sie zusätzliche Eigenschaften des Eintrags bearbeiten.

- Wechseln Sie in den Bereich Users.

- Klicken Sie auf den Benutzernamen in der Spalte Username.

Die Benutzer-Detailansicht wird angezeigt.

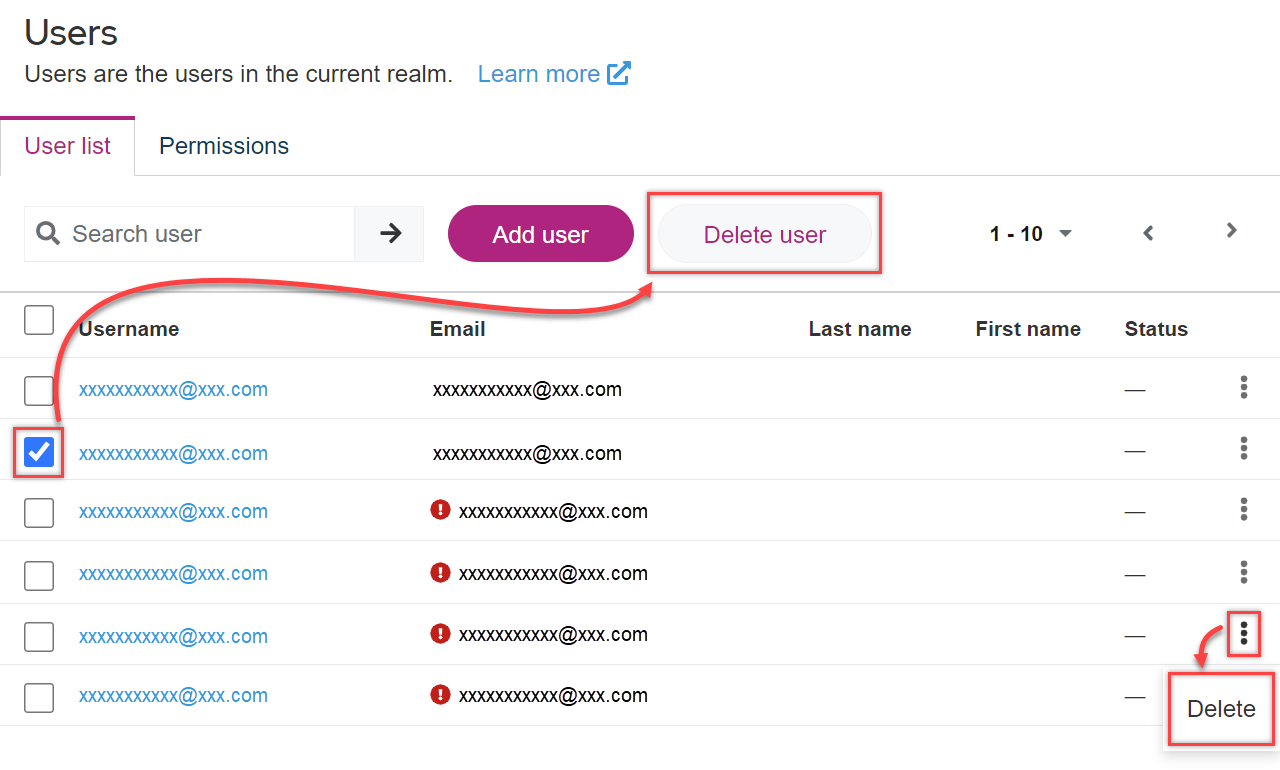

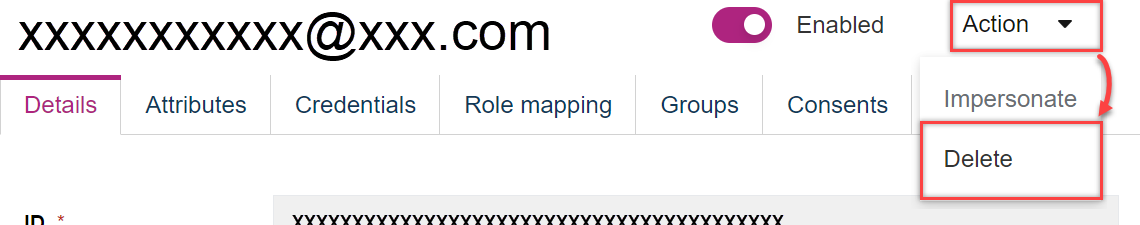

User Manager: Löschen von Benutzer-Einträgen

- Wechseln Sie in den Bereich Users.

- Wählen Sie einen oder mehrere Benutzer in der Liste aus und klicken Sie auf Delete user im oberen Bereich.

- Alternativ: Klicken Sie auf das Drei-Punkte-Menü in der Zeile eines Benutzer-Eintrags und wählen Sie Delete aus.

- Alternativ: Wechseln Sie in die Detail-Ansicht des Benutzer-Eintrags. Klicken Sie auf Action im oberen Bereich und wählen Sie Delete aus:

- Bestätigen Sie mit Delete.

Das Wiederherstellen von Benutzern mit den ursprünglichen Einstellungen ist nicht möglich.

Das Löschen von Benutzern, die nicht von Ihrem Unternehmen verwaltet werden (z.B. Benutzer aus Partnerorganisationen oder Crownpeak-Mitarbeiter), ist nicht möglich.

Für die Zugriffskontrolle:

- Entfernen eines Benutzers aus zugeordneten Benutzergruppen

- Löschen zugeordneter Benutzergruppen

- Support-Anfrage zum Entfernen des gesamten Partner-Realms

Verwaltung von Benutzergruppen

Erstellen einer neuen Benutzergruppe

Üblicherweise sind die Gruppen, die Sie am Anfang mit der FirstSpirit Cloud benötigen, bereits vorhanden und müssen nicht erst angelegt werden.

- Wechseln Sie in den Bereich Groups.

- Klicken Sie auf Create group.

- Tragen Sie im Pop-up den Gruppennamen ein.

Empfehlungen zur Benennung von Gruppen - Bestätigen Sie mit Create.

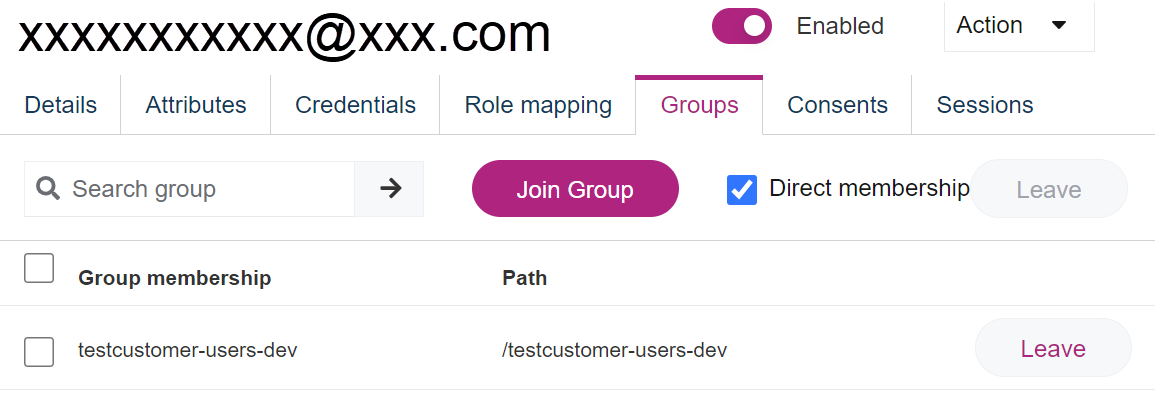

Zuordnung von Benutzern zu Benutzergruppen

- Wechseln Sie in den Bereich Users.

- Klicken Sie in den Eintrag in der Spalte Username, um die Benutzer-Detailansicht zu wechseln.

- Öffnen Sie den Tab Groups.

In der Liste werden die Mitgliedschaften des Benutzers angezeigt.

- Klicken Sie auf Join group.

Ein Pop-up mit verfügbaren Gruppen wird angezeigt. - Wählen Sie eine oder mehrere Gruppen aus und klicken Sie auf Join.

Entfernen von Benutzern aus Benutzergruppen

- Klicken Sie in der Liste auf Leave in der Zeile des Gruppen-Eintrags.

- Alternativ: Wählen Sie einen oder mehrere Einträge in der Liste aus und klicken Sie auf Leave im oberen Bereich.

- Bestätigen Sie mit Leave.

Löschen von Benutzergruppen

Das Löschen von Benutzergruppen durch einen "User Manager" oder eine andere Benutzerrolle in Ihrem Unternehmen ist nicht möglich.

Erstellen Sie eine Support-Anfrage, um eine Benutzergruppe zu löschen.

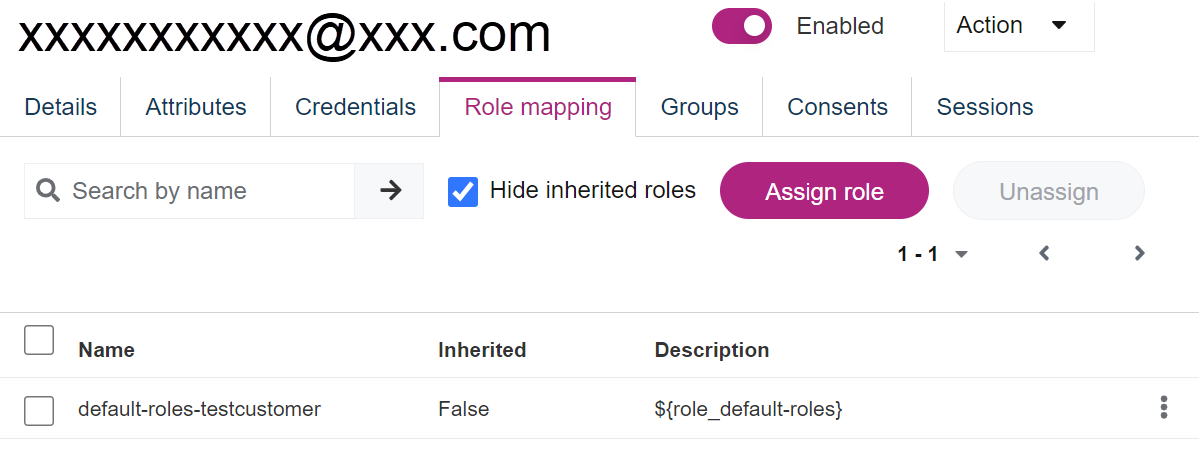

Verwaltung von Rollen eines Benutzers

- Wechseln Sie in den Bereich Users.

- Wählen Sie in der Benutzer-Detailansicht den Tab Role Mapping.

Die Rollen Ihres Realms werden angezeigt.

Zuweisung der "User Manager"-Rolle

Als "User Manager" können Sie einem anderen Benutzer die "User Manager"-Rolle zuweisen.

- Klicken Sie im oberen Bereich auf Assign role.

- Wählen Sie im Pop-up die "User Manager"-Rolle aus und klicken Sie auf Assign.

Die Rolle wird sofort zugewiesen.

Entziehen der "User Manager"-Rolle

Als "User Manager" können Sie einem anderen Benutzer die "User Manager"-Rolle entziehen.

- Wählen Sie den Eintrag "User Manager" in der Liste aus und klicken Sie auf Unassign im oberen Bereich.

- Alternativ: Klicken Sie auf das Drei-Punkte-Menü in der Zeile der "User Manager"-Rolle und wählen Sie Unassign aus.

- Bestätigen Sie mit Remove.

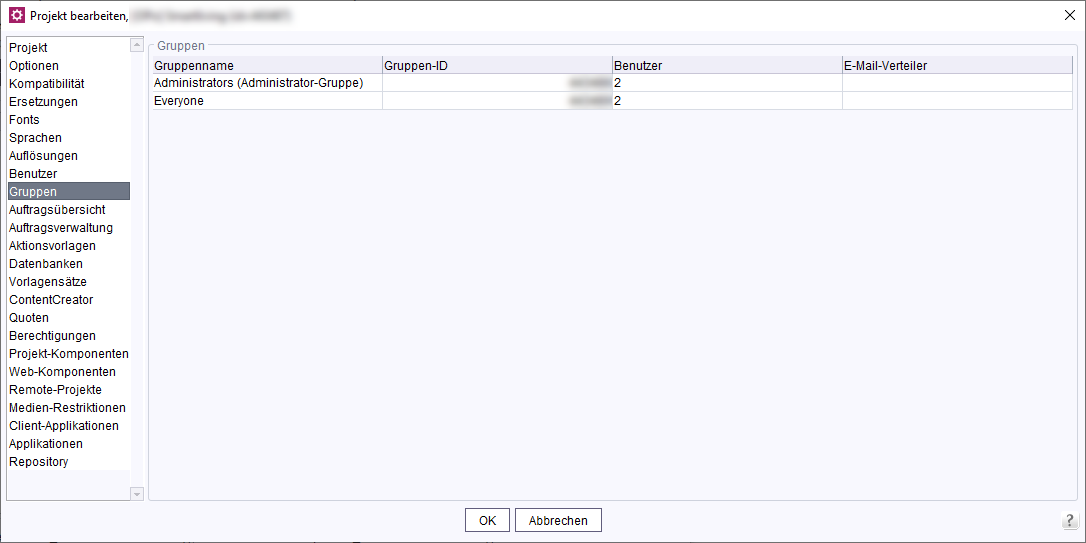

Externe Gruppen auf FirstSpirit-Server anlegen

Der Keycloak-Server und der FirstSpirit-Server sind durch Gruppen mit genau übereinstimmenden Gruppennamen verbunden.

Aktivitäten auf dem Keycloak-Server werden nicht automatisch auf den FirstSpirit-Server übertragen. Sie müssen zu jeder Gruppe auf dem Keycloak-Server eine zugehörige externe Gruppe auf dem FirstSpirit-Server anlegen.

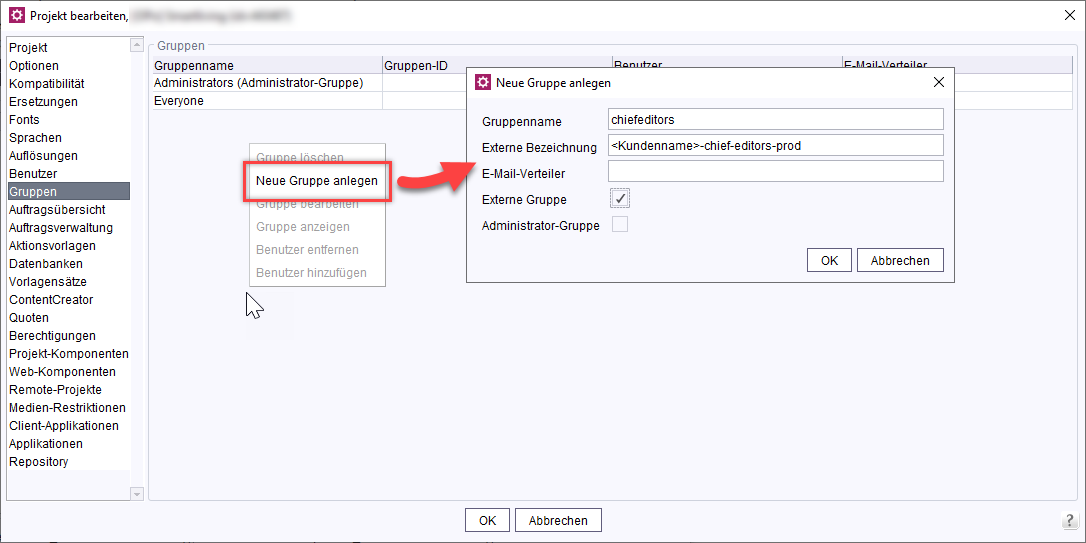

- Loggen Sie sich auf Ihrem FirstSpirit-Server ein, öffnen Sie den Server-Manager, wählen Sie das benötigte Projekt aus und wechseln Sie in die Eigenschaften.

- Wählen Sie Gruppen, um die Übersicht der Gruppen anzuzeigen.

Externe Gruppen werden mit dem Text Externe Gruppe in der Spalte Benutzer hervorgehoben. Diesen Gruppen sind in FirstSpirit keine Benutzer zugewiesen, da die Gruppen in Keycloak verwaltet werden. - Prüfen Sie, welche Keycloak-Gruppen bereits vorhanden sind.

Neue Gruppe mit identischem Gruppennamen anlegen

- Klicken Sie rechts auf die Gruppenliste und wählen Sie Neue Gruppe anlegen.

- Markieren Sie den Eintrag als Externe Gruppe.

- Tragen Sie im Feld Externe Bezeichnung den exakten Namen der Keycloak-Gruppe ein.

- Bestätigen Sie mit OK.

Zugriffsrechte konfigurieren

- Sie können nun die Berechtigungen für die neue Gruppe konfigurieren.

Federation erstellen

Jedes FirstSpirit-Partnerunternehmen hat genau einen Realm. Wenn Sie wünschen, dass ein Partner an Ihren Projekten arbeiten darf, muss Ihr Realm mit dem Realm des Partners verbunden werden.

Schicken Sie eine Supportanfrage an help@e-spirit.com und geben Sie die Benutzerinformationen an:

- Name des Partnerunternehmens

- Name oder ID eines oder mehrerer Benutzer Ihres Unternehmen, die die User-Manager-Rolle innehaben sollen

Oder erstellen Sie ein Ticket.

Identity Provider anbinden

Wenn Sie noch nicht wissen, was ein Identity Provider (IdP) ist, können Sie eine kurze Einführung im Kapitel Externer Identity Provider lesen.

FirstSpirit Cloud ist für die Anbindung an Ihren IdP ausgestattet.

Für die Aktivierung bereiten wir Ihren FirstSpirit Cloud Zugang vor und Sie passen Ihren IdP an.

Dieses Kapitel zeigt die erforderlichen Einrichtungsschritte.

- Die IdP Anbindung mit SAML muss zwingend durch Zufügen einer Application ID URI folgender Formdurchgeführt werden:

https://sso.e-spirit.hosting/auth/realms/your-realm

Konsultieren Sie hierzu Ihren Azure AD-Administrator, bevor Sie weitere Schritte zur Einrichtung mit SAML unternehmen. - Wenn diese Bedingung nicht erfüllt ist, können Sie Ihren IdP nur mit OIDC anbinden.

Support-Anfrage erstellen

Informieren Sie uns

- über Ihre Absicht, Ihre FirstSpirit Cloud an Ihren IdP anzubinden;

- über das einzusetzede Verbindungsprotokoll.

Schreiben Sie uns unter help@e-spirit.com oder erstellen Sie ein Ticket.

Wir bereiten Ihre FirstSpirit Cloud auf die Anbindung vor und senden Ihnen Links zu, die Sie für die Vorbereitung in Ihrem IdP benötigen:

OIDC

- Sie erhalten eine Redirect URI

Z.B.: https://sso.e-spirit.hosting/auth/realms/your-realm - Richten Sie den IdP mit OIDC ein.

SAML

- Sie erhalten eine Application ID URI

Z.B.: https://sso.e-spirit.hosting/auth/realms/your-realm - Sie erhalten eine Redirect URI

Z.B.: https://sso.e-spirit.hosting/auth/realms/<REALM NAME>/broker/<IDP ALIAS>/endpoint - Richten Sie den IdP mit SAML ein.

IdP einrichten

Voraussetzungen

- Die E-Mail-Funktionsfähigkeit in Ihrem Keycloak-Realm muss gewährleistet sein.

- Alle Benutzer (auch Testbenutzer) müssen über eine E-Mail-Adresse verfügen und E-Mails abrufen können.

Mitteilung der IdP-Bereitschaft und Ihrer Daten an Crownpeak

OIDC

- Richten Sie Ihren IdP ein und verwenden Sie dazu die übermittelte Redirect URI.

- Informieren Sie Crownpeak über den Abschluss IdP-Einrichtung geben Sie folgende Informationen an:

- Configuration URL / Metadata

- ClientID

- ClientSecret

- E-Mail-Adresse zur Einrichtung der User-Manager-Rolle

SAML

- Richten Sie Ihren IdP ein und verwenden Sie dazu die übermittelten Application ID URI und

Redirect URI. - Richten Sie ID, Access-Token und SAML-Token ein. Verwenden Sie hierzu Ihre E-Mail-Adresse.

- Informieren Sie Crownpeak über den Abschluss der IdP-Einrichtung und geben Sie folgende Informationen an:

- E-Mail-Adressen, die für ID, Access-Token und SAML-Token verwendet wurden

- Federation Metadata Document URL

- E-Mail-Adresse zur Einrichtung der User-Manager-Rolle

Definition des IdP in der FirstSpirit Cloud

Der IdP in der FirstSpirit Cloud wird durch Crownpeak definiert.

Sie werden von Crownpeak über den Abschluss der Konfiguration unterrichtet. Anschließend können Sie mit Tests in FirstSpirit Cloud fortfahren.

Workshop

Nach Abschluss der Konfiguration werden Sie zu einem Workshop eingeladen. Der Zugang mit Benutzern wird getestet und eventuelle Problemlösungen besprochen.

Neukunden: Organisation von Gruppen und Benutzern in der FirstSpirit Cloud

Das Anlegen und Löschen von Benutzern kann vollständig mithilfe des IdP erfolgen. Die Verwaltung der Berechtigungen von Benutzern (Zuordnung zu Gruppen, etc.) kann der User Manager nur innerhalb der FirstSpirit Cloud (Keycloak) vornehmen.

- Überblick über FirstSpirit Cloud-Gruppen: Gruppen der Standard-Umgebung

- Aufnahme von Benutzern in Gruppen: Verwaltung von Rollen eines Benutzers

- Erstellung von Gruppen: Exterene Gruppen auf FirstSpirit-Server anlegen

Vorlage: FirstSpirit Cloud Anwender-Login mit IdP

Sie können die nachfolgenden Anleitungen als Vorlage zum Erstellen von Arbeitsanweisungen für Benutzer in Ihrem Unternehmen verwenden.

Es wird unterschieden zwischen neuen Benutzern in der FirstSpirit Cloud mit einem externen IdP und bestehenden Benutzern, die sich bisher ohne einen externen IdP in der FirstSpirit Cloud eingeloggt haben.

Erster Login für neue Benutzer nach IdP-Einrichtung

Voraussetzung: Ein einfacher Zugriff auf die FirstSpirit Cloud-Anwendungen wurde beantragt.

- Rufen Sie die Zugangs-URL zu Ihrem Produktiv-System auf

Beispiel: https://<Kundenname>.e-spirit.hosting - Wählen Sie den Login mit IdP aus:

→ Sie werden zum IdP Ihres Unternehmens weitergeleitet. - Melden Sie sich mithilfe des IdP an.

→ Sie sind nun eingeloggt und werden anschließend zur Anwendung mit allen Zugangsinformationen zurückgeleitet.

Erster Login für übernommene Benutzer nach IdP-Einrichtung

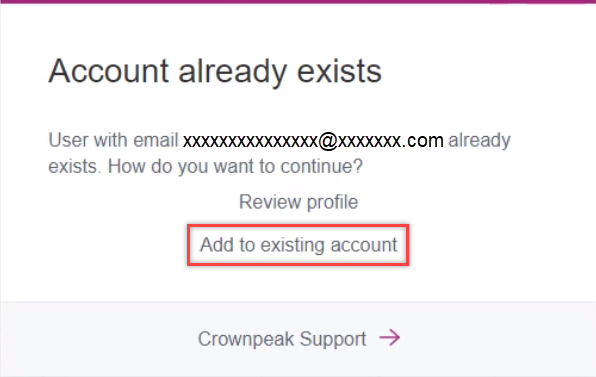

Wenn ein externer IdP eingerichtet wird, müssen Benutzer, die vor der IdP-Einrichtung angelegt wurden, ihr bestehendes Konto einmalig mit dem IdP verknüpfen.

- Melden Sie sich mit Ihrem IdP an.

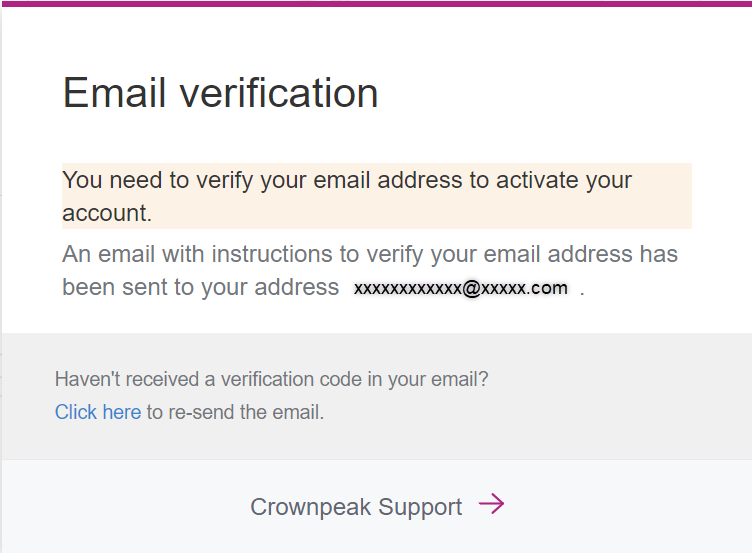

→ Sie werden aufgefordert, Ihr bestehendes Konto mit dem IdP zu verknüpfen. - Klicken Sie auf Add to existing account.

→ Sie erhalten eine E-Mail zur Verifizierung Ihrer E-Mail-Adresse. - Folgen Sie dem Link in der E-Mail.

→ Ihr Konto ist nun mit dem IdP verknüpft.

Bestätigung des Benutzerkontos

Nach dem ersten Einloggen wird eine E-Mail mit einem Bestätigungslink an die von Ihnen angegebene E-Mail-Adresse verschickt.

- Klicken Sie auf den Link in der E-Mail.

Ihr Keycloak Benutzerkonto ist nun mit dem IdP verbunden.